AGENDA

Charlas

Keren Elazari

A Digital Immune System For The Age Of Covid19

La ciberseguridad en 2020 no se trata de proteger secretos. Se trata de defender nuestra forma de vida que se basa en la tecnología digital, en todas partes: desde el trabajo remoto hasta los teléfonos inteligentes, desde los dispositivos médicos hasta la entrega de alimentos, pasando por las bolsas de valores y las elecciones democráticas. Entonces, ¿qué hacemos ahora? Tenemos que aprender de los atacantes, porque ya se han adaptado a la nueva realidad. Por lo tanto, debemos adaptarnos y construir un sistema inmunológico digital global para la era de la información, ¡aprovechando el poder de los hackers amigables! En esta sesión, Keren Elazari, oradora de TED, analista de seguridad y amigable hacker, nos guiará a través de las nuevas realidades de los desafíos de seguridad cibernética y compartirá sus predicciones y estrategias para desarrollar resiliencia. Únase a la charla para descubrir cómo han evolucionado las amenazas, cuáles son los nuevos vectores y técnicas de ataque utilizados por los delincuentes, y descubra cómo los hackers pueden ayudarnos en este momento desafiante.

José Miguel Piquer

Estrategia, innovación y seguridad: un conflicto permanente

En 1996 hice mi primera charla sobre seguridad. En 2011 hablé sobre eso y cuánto había cambiado la seguridad en la primera conferencia 8.8 en Chile. Esta vez, quiero volver a revisar qué hemos aprendido y qué sigue siendo válido después de 25 años. Spoiler: no hemos aprendido mucho.

Y, quiero centrarme sobre el principal problema que nos ha perseguido todo este tiempo: la tecnología ha ido tomando un rol estratégico y la innovación se ha vuelto una condición de supervivencia. Pero la seguridad es siempre un obstáculo. Es como el abogado que siempre dice que no.

Si no logramos resolver esa contradicción, seguiremos igual en 25 años más.

Nina Alli & Dr. Mixæl S Laufer

Defending the Impossible v2

Neil Harbisson

EL RENACIMIENTO DE NUESTRA ESPECIE

Esta conferencia explora el cómo adoptar un rol activo en nuestra propia evolución biológica ya no es una teoría, sino una opción. Convertirse en tecnología, en vez de usar o llevar tecnología, abre la posibilidad de tener nuevos órganos y sentidos adicionales que van más allá de los que corresponden a nuestra propia especie. Uniéndonos a la tecnología podemos convertirnos en los diseñadores de nuestro propio cuerpo y percepción, y podemos ampliar nuestras posibilidades de sobrevivir en la Tierra y en el espacio exterior. ¿Estamos siendo testigos del renacimiento de nuestra especie?

Susana González

Spear phishing y Whaling estrategia de protección

Phishing, spear phishing y walling, qué es, casos frecuentes y actuales y principales medidas a incorporar en nuestra estrategia de protección.

Jayson Street

The Spoon Problem with: Life, Hacking & InfoSec

Es el comienzo de una nueva década (por favor, no discuta sobre eso, digamos que lo es). La mejor manera de comenzar bien es con una encantadora perorata educativa. Una de las preguntas más frecuentes que recibo es: “¿Cómo puedo convertirme en un hacker?” Me han preguntado esto tantas veces que literalmente creé una página web, iR0nin.com, sobre este mismo tema. Alerta de spoiler que no siguen haciendo la pregunta.

Así que no solo abordemos ese tema durante el próximo año con la ayuda de personas de la industria, sino que también hay otras cosas que me gustaría sacar de mi pecho, así que ¿por qué no juntarlas todas y comenzar esta fiesta / década correctamente? Prometo que no habrá historias de guerra, pero con suerte, ¡algunas comenzarán con eso!

Así que prepárese para algunas ideas y para que la información se entregue más fuerte y probablemente con más pasión de lo habitual. El objetivo principal no es ver a Jayson quemar todo hasta el suelo, aunque pueda parecer así, sino escuchar algo de verdad y conocimiento sin adornos compartidos en beneficio de la comunidad de la que todos formamos parte.

Alex Matrosov

“Blind Spots of Threat Intelligence: Hardware and Firmware Challenges”

En la actualidad, es difícil encontrar un proveedor de hardware que desarrolle todos los componentes presentes en sus productos. La gran parte es subcontratada a las OEM lo que también incluye el firmware. Esto crea complejidad adicional y pone límites para que los proveedores de hardware tengan un control total de sus productos. Eso no solamente crea riesgos de seguridad adicionales en la cadena de suministro, sino también produce brechas de seguridad en el proceso de modelado de amenazas por diseño.

En la mayoría de los casos, el proveedor de hardware separa el modelo de amenazas y los límites de seguridad para cada componente de hardware presente en la plataforma, pero en realidad, se pierden muchos detalles que se reflejan directamente en la plataforma de seguridad. En esta charla veremos mas alla del prisma del hardware y el análisis forense de firmware con un poco de salsa de inteligencia de amenazas.

Phantom Phreak

Entrevista con Dr. Zombie

Chema Alonso

Keynote: “Interrogatorio” a Chema

Chema Alonso es actualmente CDCO (Chief Digital Consumer Officer) de Telefónica. Previamente fue CDO (Chief Data Officer) donde fue responsable del lanzamiento de LUCA, Aura, 4P, Movistar Home & Living Apps. Anteriormente había sido el fundador y CEO de ElevenPaths empresa filial de Telefónica centrada en ciberseguridad. También fundó, trabajó y dirigió Informática 64 durante 14 años, empresa centrada en Seguridad Informática y formación. Es Doctor en Seguridad Informática por la Universidad Rey Juan Carlos de Madrid, Ingeniero Informático por la URJC e Ingeniero Informático de Sistemas por la Universidad Politécnica de Madrid, que además le nombró Embajador Honorífico de la Escuela Universitaria de Informática en el año 2012. En 2020, la URJC le ha nombrado Doctor Honoris Causa. Puedes contactar con él a través de su buzón público para comunicaciones responsables en MyPublicInbox.

Jack Daniel

“Those who paved our way”

Una mirada retrospectiva a algunas personas importantes en la historia de la seguridad informática, sus historias y las lecciones que nos han enseñado.

Selene Guipponi & Raoul Chiesa

“Hey I want to manage my SCADA Energy Plant from the tablet! A tale

about a state-sponsored attack, and its DF-CTI cyber investigation”

Los dominios ICS y SCADA han sido literalmente invadidos por el cambio de paradigma introducido por Internet y las revoluciones móviles.

Ahora también son “cibernéticos *” e “inteligentes” 🙂

Incluso, aunque no comprenden realmente la mentalidad del otro, cuando se encuentran entre ingenieros e ingenieros de seguridad, los dos ecosistemas se han visto obligados a usar tabletas y las aplicaciones móviles de los proveedores de SCADA como “solución inteligente”.

Esta es la historia de un incidente de seguridad iniciado por un ataque patrocinado por el Estado contra una empresa nacional de energía, que luego evolucionó con enfoques mixtos, continuos y muy dinámicos, basados en análisis forense digital e inteligencia de amenazas cibernéticas, mientras se ejecutaba una respuesta de manejo de incidentes coordinada en equipo.

Rik Ferguson

You are the product. A look at Data from a Security Perspective.

En el mundo interconectado globalmente que habitamos ahora, los datos son el nuevo petróleo. Es un recurso valioso, considerablemente más simple de extraer e infinitamente más versátil. En esta sesión, Rik Ferguson, vicepresidente de investigación de seguridad de Trend Micro y asesor especial de Europol, revisará los tipos de información recopilada y procesada en esta industria. Luego revelará el valor de los datos personales en el mundo comercial, pero también cómo se roban, compran y venden en el underground digital. Descubra lo que depara el futuro de la seguridad de los datos, las regulaciones vigentes y en consideración y lo que las empresas y las personas deben saber para protegerse.

Cesar Cerrudo

10 Laws of Disclosure

En mis más de 20 años trabajando en seguridad cibernética, he informado de más de 1000 vulnerabilidades a una amplia variedad de empresas, la mayoría encontradas por nuestro equipo en IOActive y algunas encontradas por mí. Al informar estas vulnerabilidades a muchos proveedores diferentes, la respuesta (o la falta de ella) que obtuve también es muy diferente, dependiendo de la madurez de seguridad del proveedor. Cuando creo que he visto todo lo relacionado con las divulgaciones de vulnerabilidades, tendré nuevas experiencias, generalmente malas, pero en general, sigo viendo los mismos problemas una y otra vez. Basándome en mi experiencia, se me ocurrió una lista de leyes de divulgación que detallaré y también compartiré experiencias relacionadas.

Esta presentación puede ayudar a aquellas empresas que no son lo suficientemente maduras para mejorar sus procesos de divulgación de vulnerabilidades, y también hacer que los investigadores sean más colaborativos y sus vidas más fáciles.

Eva Galperin

Keynote

Chris Roberts

Let us have a VERY frank conversation…

La seguridad de la información se encuentra en un momento doloroso de su desarrollo. No ha cumplido muchas de sus promesas. Se ha mantenido como el salvador de las empresas y ha fracasado espectacularmente a la hora de cumplir. La industria está plagada de desinformación, publicidad exagerada y falsas promesas, cómo navegamos a través de esto, y cómo tomamos cierta distancia de las cosas para entender la perspectiva general Y cómo (como industria) recuperamos la confianza de esos cargos que hasta ahora hemos fallado proteger.

Detalles de la sesión:

Esta será una serie de declaraciones contundentes seguidas de algunas verdades caseras sobre qué Y cómo tenemos que arreglar nuestra industria. Cómo dejamos atrás la seguridad y hablamos de riesgos, cómo colaboramos Y cambiamos nuestro enfoque y lenguaje cuando tratamos con negocios Y cómo cambiamos la simetría y el enfoque de uno de ataque a una defensa asimétrica. Se discutirá qué y cómo lo hacemos.

Moon Ribas

EL LATIDO DE LA TIERRA

Esta conferencia indaga en los proyectos de Moon Ribas, su filosofía como artista cíborg y el proceso que la llevó a cofundar Cyborg Foundation. Su conferencia trata sobre la unión de nuestra especie con la tecnología, la extensión de los sentidos a través de la cibernética, el uso de Internet como sentido y el arte cíborg. La conferencia también expone información acerca de cómo convirtiéndonos en cíborg mejoraremos nuestra relación con los animales, la naturaleza y el espacio.

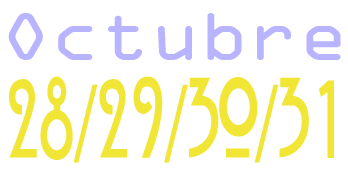

VILLAS

Durante los cuatro días del evento, estas villas estarán llenas de actividades y sorpresas para toda la familia.